In Zeiten von Industrie 4.0 und vernetzten Produktionsanlagen gewinnt OT-Security (Operational Technology Security) immer mehr an Bedeutung. Anders als in der klassischen IT steht hier der Schutz physischer Prozesse und Anlagen im Mittelpunkt – von Fertigungsmaschinen über Energieversorgungsnetze bis zu kritischen Infrastrukturen.

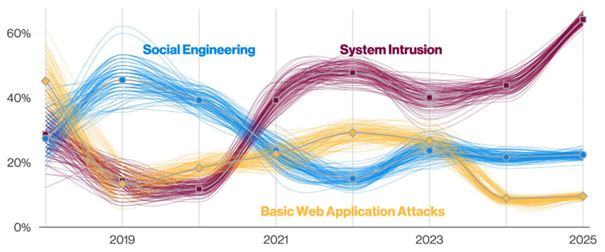

Bei Cyber-Attacken agieren die Angreifer in 86 Prozent der Fälle von extern und zu 14 Prozent von intern*. Die häufigsten Motive sind zu 87 Prozent finanzieller Natur und in 60 Prozent der Fälle sind Legacy Systeme das Einfallstor*. Eine erfolgreiche Cyber-Attacke auf OT-Systeme kann nicht nur zu Datenverlust, sondern zu Produktionsstillstand, Umweltschäden oder sogar Gefährdungen von Menschenleben führen.

*2025, Verizon, Data Breach Investigations Report, S. 79.

Abbildung, 2025 Verizon, DBIP, S. 79, Figure 84.

Was ist Operational Technology (OT-) Security?

OT-Security bezeichnet den Schutz industrieller Steuerungs- und Automatisierungssysteme (zum Beispiel SCADA, ICS, PLCs) vor Cyber-Angriffen, Ausfällen und Manipulationen. Ziel ist es, kritische Infrastrukturen, Produktionsanlagen und Energieversorgung zuverlässig und sicher zu betreiben, indem IT-Sicherheitsmaßnahmen speziell auf physische Prozesse und vernetzte Maschinen angewendet werden.

Warum OT-Security jetzt entscheidend ist

Heute sind mehr industrielle Maschinen mit dem Internet verbunden, als es Menschen auf der Erde gibt. Jede einzelne davon ist ein mögliches Einfallstor für Cyber-Angriffe – und genau hier setzt OT-Security an. In Zeiten von Industrie 4.0 steigt die Vernetzung von Operational Technology (OT), IoT und IIoT rasant. Diese Entwicklung bringt Effizienz und Innovation, eröffnet aber zugleich neue Angriffsflächen. Cyber-Kriminelle zielen längst nicht mehr nur auf klassische IT-Systeme, sondern zunehmend auf Energieversorgung, Fertigungsanlagen und andere kritische Infrastrukturen. Die Folge: Angriffe auf OT-Systeme nehmen in Geschwindigkeit und Ausmaß drastisch zu – mit potenziell existenzbedrohenden Auswirkungen für Unternehmen.

OT-Security im Spannungsfeld zwischen IT & Produktion

Der Unterschied zwischen IT-Security und OT-Security liegt im Fokus: Während IT-Sicherheit vor allem den Schutz von Daten, Vertraulichkeit und Netzwerken verfolgt, steht in der OT-Security die Sicherheit von Menschen (Safety), die Verfügbarkeit von Anlagen und die Kontinuität physischer Prozesse im Mittelpunkt. OT-Systeme bestehen oft aus älteren, hochspezialisierten Steuerungen, die für jahrzehntelangen Betrieb entwickelt wurden. Updates oder Patches sind schwer umzusetzen, da ein Eingriff Produktionsstillstände oder Sicherheitsrisiken verursachen kann.

Gleichzeitig sind diese Systeme geschäftskritisch, da ihr Ausfall unmittelbare wirtschaftliche Schäden oder sogar Gefährdungen im realen Betrieb nach sich zieht. Klassische IT-Sicherheitsmaßnahmen wie regelmäßige Updates, Virenscanner oder Firewalls greifen hier daher nur eingeschränkt. OT-Umgebungen benötigen speziell angepasste Schutzkonzepte, die die Besonderheiten industrieller Prozesse berücksichtigen.

Die Kernprinzipien einer resilienten OT-Strategie

Eine belastbare OT-Security-Strategie folgt klaren Prinzipien, die über klassische IT-Maßnahmen hinausgehen. Oberstes Ziel ist der Schutz von Menschen, Anlagen und Umwelt – jede Sicherheitsmaßnahme muss Sicherheit garantieren und darf kritische Prozesse nicht gefährden. Grundlage dafür ist Transparenz: Nur wer seine kritischen Prozesse und Systeme kennt, kann Risiken priorisieren und Schutzmechanismen gezielt einsetzen.

Besonders sensibel sind OT-Daten. Blueprints, Konfigurationen und Netzwerkpläne wirken für Angreifer wie Landkarten, die Schwachstellen und Angriffspfade sichtbar machen. Deshalb ist es entscheidend, Zugriffe streng zu kontrollieren und Datenintegrität zu sichern. Ein weiteres Prinzip ist die klare Segmentierung der Netzwerke – OT, IT und Cloud müssen strikt voneinander getrennt werden, um unbemerkte Hintertüren auszuschließen.

Darüber hinaus darf die Lieferkette nicht übersehen werden: Jede Komponente – vom Sensor über Software bis zum externen Wartungsdienstleister – stellt ein potenzielles Einfallstor dar. Resilienz bedeutet hier, die gesamte Supply Chain abzusichern und Lifecycle-Risiken mitzudenken. Laut eines ENISA Reports haben nur 24 Prozent der befragten Unternehmen besondere Rollen im Bereich OT Supply Chain Cyber Security besetzt*. Letztlich bleibt der Faktor Mensch entscheidend. Geschulte Mitarbeitende, eine gelebte Sicherheitskultur und kontinuierliche Awareness-Programme bilden die erste Verteidigungslinie gegen Angriffe.

So entsteht eine OT-Security-Strategie, die nicht nur Compliance erfüllt, sondern aktiv Widerstandskraft gegen die wachsende Bedrohungslage aufbaut.

*2023, ENISA Report, Good Practices for Supply Chain Cybersecurity, S. 10

Best Practices für Unternehmen: Von der OT-Strategie zur Praxis

Ein zentrales Element moderner OT-Security ist die Netzwerksegmentierung. Während klassische IT-Sicherheit häufig auf Firewalls und Zugriffsrechte setzt, verlangt die industrielle Umgebung ein granulares Konzept. VLANs (Virtual Local Area Networks) sind hier ein bewährtes Werkzeug, um logische Trennungen zwischen IT-, OT- und Cloud-Kommunikation einzuziehen und damit Angriffsflächen zu reduzieren.

Das Grundprinzip: Maschinen, Anlagen und Systeme werden je nach Schutzbedarf in VLANs gruppiert. Eine mögliche Klassifikation umfasst drei Kategorien:

- Niedriger Schutzbedarf: Standardmaschinen ohne sicherheitskritische Funktionen, deren Ausfall keine unmittelbare Gefährdung für Menschen oder zentrale Prozesse darstellt.

- Mittlerer Schutzbedarf: Produktionsanlagen, deren Störung den Geschäftsbetrieb erheblich beeinträchtigen würde, jedoch nicht zu Sicherheitsrisiken führt.

- Hoher Schutzbedarf: Kritische Systeme, deren Manipulation oder Ausfall direkt Menschen, Umwelt oder geschäftskritische Kernprozesse gefährden könnte.

Diese VLANs werden zusätzlich nach Standort (zum Beispiel Produktionshalle, Steuerzentrale, Remote-Standort) strukturiert, sodass physische Nähe und funktionale Zusammenhänge berücksichtigt werden. Die Kommunikation zwischen VLANs erfolgt ausschließlich über definierte, überwachte Schnittstellen – nach dem Prinzip von Zero Trust. Jede Verbindung muss authentifiziert, autorisiert und überwacht werden, bevor Datenflüsse zwischen IT, OT und Cloud stattfinden.

Ein solches VLAN-Konzept schafft eine klare Sicherheitsarchitektur: Angriffe auf ein weniger kritisches System bleiben isoliert, während hochsensible OT-Komponenten nur über streng kontrollierte Übergänge erreichbar sind. Damit wird die Angriffsfläche erheblich reduziert und die Grundlage für eine praxisnahe, widerstandsfähige OT-Security gelegt.

Ausblick – Zukunft von OT-Security

Die Zukunft der OT-Security liegt in der intelligenten Auswertung von Maschinendaten. KI-gestützte Systeme analysieren kontinuierlich den normalen Datenverkehr innerhalb von OT-Netzwerken und erstellen daraus präzise Baselines. Auf dieser Grundlage lassen sich Abweichungen in Echtzeit erkennen – etwa untypische Kommunikationsmuster, plötzliche Datenvolumina oder unerwartete Protokollnutzung.

Solche Anomalie Erkennungen sind entscheidend, weil klassische signaturbasierte Systeme in OT-Umgebungen oft nicht ausreichen. Ein kompromittierter Sensor oder ein manipuliertes Programmable Logic Controller (PLC) lässt sich nicht immer durch bekannte Malware-Muster identifizieren, wohl aber durch abweichendes Kommunikationsverhalten. Automatisierte KI-Modelle können hier Alarm auslösen oder direkt Abwehrmaßnahmen initiieren, ohne kritische Prozesse zu unterbrechen.

Damit entwickelt sich OT-Security von reaktiver Verteidigung hin zu einer proaktiven, selbstlernenden Cyberabwehr, die Manipulation, Ausfälle oder Angriffe erkennt, bevor sie Schaden anrichten.

Fazit: Ohne OT-Sicherheit keine Industrie 4.0

OT-Security ist Business-Security. Ohne den Schutz industrieller Systeme steht die Industrie 4.0 still – mit direkten Folgen für Produktion, Lieferketten und Wettbewerbsfähigkeit. Unternehmen dürfen nicht warten, bis ein Angriff passiert. Das Management muss proaktiv in OT-Sicherheit investieren, Prozesse absichern und eine Sicherheitskultur verankern.

Mit der Cyber Security Expertise im Rahmen unserer Technology Consulting Services lassen sich gezielt Schwachstellen identifizieren und praxisnahe Maßnahmen entwickeln – von Security Assessments bis zur Umsetzung resilienter OT-Strategien. So wird aus Risiko Kontrolle und aus Unsicherheit Zukunftsfähigkeit.

Sie haben Fragen rund um OT-Security & Industrial Cyber Defense? Sprechen Sie unsere Experten gerne an!

Der Artikel wurde in Zusammenarbeit mit Tim Stein (Consultant) verfasst.